뭐든지 뚫는 창과 뭐든지 막는 방패가 있을까? 존재 여부는 잘 모르겠지만 우리에게 필요한 것은 후자다. 바로 해커의 공격을 막기 위한 백신이다.

지난해 가장 기승을 부린 사이버 공격은 ‘갠드크랩’이다. 랜섬웨어의 한 종류인 갠드크랩은 지난해 1월부터 국내에서 발견되기 시작했다. 보안기업들은 이를 막기 위해 백신을 고도화했다. 하지만 여기에 맞서 해커들도 갠드크랩을 고도화하기 시작했다. 그렇게 갠드크랩은 진화를 거듭하며 5.0.5 버전으로 탈바꿈했다.

러시아 해커들이 만든 것으로 추정되는 갠드크랩은 다양한 유통창구를 통해 유포되고 있다. 특히 한국을 타겟으로 한 공격은 더욱 증가하고 있다. 주로 방대한 양의 데이터나 자료를 보관하고 있는 대상인 인사팀, 디자이너, 명함제작자 등이 먹잇감이다.

갠드크랩의 공격기법이 교묘해지자, 안랩이 전면에 나섰다. 갠드크랩의 공격을 무력화시키는 툴을 유포한 것. 하지만 나보란듯이 해커도 이를 우회하는 변종코드를 제작하며 방패찌르기에 나섰다.

실제로 지난해 7월 안랩이 갠드크랩 4.1, 4.11버전을 무력화할 수 있는 툴을 공개하자 4일 만에 갠드크랩 변종이 등장하면서 충격을 안겼다. 해커가 변종 갠드크랩을 유포하면 안랩은 이를 무력화할 수 있는 툴을 배포하는 식으로 되풀이되고 있다.

이들의 전쟁은 서로를 무력화시키는 것에서 끝나지 않았다. 안랩에게 화가난 듯한 해커는 갠드크랩을 통해 자신의 감정을 표출하기도 했다. 은밀하게 공격을 진행하고 자신을 잘 드러내지 않는 기존 해커들과는 전혀 다른 행보(?)를 보이며 또다시 관심을 모았다.

지난해 7월 해커는 변종 갠드크랩에 안랩을 모욕하는 이미지를 삽입한 바 있다. 또 갠드크랩 제작자라고 밝힌 한 인물은 안랩을 상대로 해킹 전쟁을 선포하기도 했다. 이 해커는 “안랩의 V3를 공격하는 코드를 삽입해 보복할 것”이라고 밝혔다. 이 인물이 갠드크랩 제작자인지는 정확하지 않으나, 해커와 안랩의 전쟁은 아직까지 계속되고 있다.

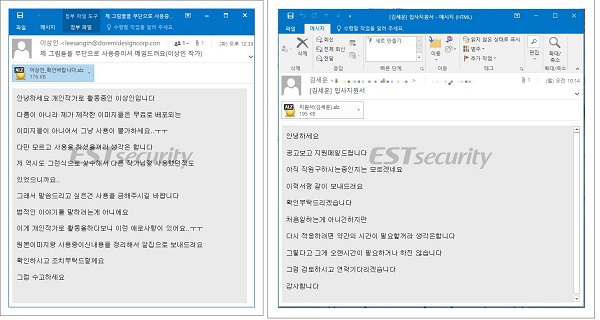

갠드크랩은 무서운 속도로 괴물이 되고 있다. 우선 잘 알려진 방식으로 해커는 공격 대상자에게 다양한 수단으로 위장 파일이나 URL을 보낸다. 입사지원서, 명함제작 요청, 이미지 저작권 문제 요청 등의 내용으로 파일을 위장한다.

만약 대상자가 파일을 클릭하면 이중확장자로 숨겨진 바로가기(.lnk) 파일이 실행된다. 그런 다음 랜섬웨어 파일이 자동으로 실행, 컴퓨터의 모든 파일이 암호화된다. 컴퓨터와 연결된 이동식저장장치(USB)와 외장하드도 암호화된다. 그리고 해커는 복호화를 조건으로 암호화폐를 요구한다.

갠드크랩은 지난해 1월 1.0버전이 처음으로 발견된 이후 4월에 2.0버전, 5월에 3.0버전, 7월에 4.0버전, 9월에는 5.0버전이 등장했다. 최근 알려진 갠드크랩의 공격 수법은 악성행위를 수행하기 전 언인스톨(Uninst.exe) 파일을 실행, 백신 프로그램의 삭제를 시도한다. 또 백신이 동작하는데 필요한 서비스 프로그램을 종료시킨다.

이처럼 강력해진 갠드크랩은 지난해 가장 기승을 부린 사이버 공격중 하나로 꼽힌다. 이스트시큐리티에 따르면 지난해 통합백신 알약을 통해 총 139만6700여 건의 랜섬웨어 공격이 차단됐다. 이 가운데 갠드크랩 랜섬웨어 공격 비중이 3분의 1 이상 차지해 압도적으로 높았다.

갠드크랩은 지금 이 시간에도 진화하고 있다. 안타깝게도 이를 완벽하게 차단하고 제거할 수 있는 방법은 없다. 흔한 말이지만 가장 중요한 것은 사용자들의 '각별한 주의'다.

사용중인 백신이나 소프트웨어(SW)를 최신 버전으로 업데이트하고, 폴더 확장자 숨김처리를 해제해야 한다. 무엇보다 의심스러운 파일은 절대로 실행하지 않아야 한다. 뻔하고 당연한 말이지만 보안 전문가들이 "전적으로 따라야 한다"고 강조하는 대목이다.