바이러스토탈은 구글이 2002년 9월에 인수한 악성코드, 악성URL 분석 서비스다. 최대 51개의 안티바이러스(백신)을 사용해 해당 파일이 악성코드에 감염됐는지를 분석해준다.

카스퍼스키랩, 맥아피, 시만텍 노턴 등 외산 백신을 비롯해 국내 백신의 시그니처도 등록돼 있기 때문에 편리하게 악성코드 유무를 확인할 수 있는 장점이 있다.

(물론 잉카인터넷, 안랩 등의 악성코드 분석가들은 바이러스토탈의 결과를 무조건적으로 신뢰하지 말라고 주의를 준다고 한다.)

수 초내에 악성파일 여부를 파악할 수 있다는 장점으로 인해 바이러스토탈은 이메일 첨부파일용 백신으로 활용하는 사람도 많다고 한다.

익명을 요구한 보안업계 관계자에 따르면 “최근 지능형지속가능위협(APT) 공격의 초기 단계인 스피어피싱에 대응하기 위해 이메일로 받은 첨부파일을 로컬에서 열기 전 바이러스토탈을 통해 검사하는 사용자들이 많아진 것 같다”며 “문제는 순수하게 기업 내부정보일 수 있는 파일을 아무런 고민없이 클라우드(바이러스토탈)에 던지는 것이다. 그럴리는 없겠지만 바이러스토탈이 클라우드에 저장된 파일들을 다른 용도로 사용하거나, 외부 공격에 의해 유출될 가능성도 고민해봐야 할 것”이라고 전했다.

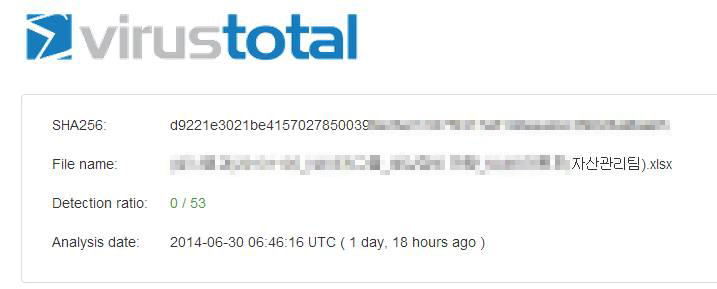

실제로 얼마전에는 한 인터넷기업의 자산정보 내역 파일로 유추되는 파일이 바이러스토탈에 업로드되기도 했다. 이는 엄연히 내부정보유출이 될 수 있다.

스피어피싱과 같은 해킹 공격에 대응하기 위한 방법을 강구하고 실천한다는 것은 바람직한 일이지만, 그 이후에 발생할 수 있는 사안에 대한 문제도 고민해봐야 할 것이다.

댓글 쓰기